全文共1626字,阅读大约需要4分钟

9月27日,国家计算机病毒应急处理中心发布《西北工业大学遭美国NSA网络攻击事件调查报告(之二)》,披露了美国国家安全局(NSA)“特定入侵行动办公室”(TAO)攻击渗透西北工业大学的流程、窃取西北工业大学和中国运营商敏感信息等。

(相关资料图)

(相关资料图)

TAO在攻击过程中暴露身份的相关情况也被首次曝光。此外,研究团队经过持续攻坚,发现了攻击实施者的身份线索,并成功查明了13名攻击者的真实身份。

窃取西北工业大学和中国运营商敏感信息

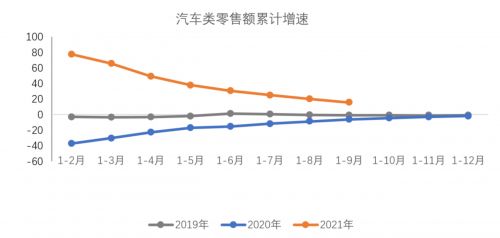

据调查报告,TAO对他国发起的网络攻击技战术针对性强,采取半自动化攻击流程,单点突破、逐步渗透、长期窃密。具体包括:

单点突破、级联渗透,控制西北工业大学网络;

隐蔽驻留、“合法”监控,窃取核心运维数据;

搜集身份验证数据、构建通道,渗透基础设施;

控制重要业务系统,实施用户数据窃取。

调查报告披露,TAO窃取西北工业大学和中国运营商敏感信息,包括:

窃取西北工业大学远程业务管理账号口令、操作记录等关键敏感数据;

窃取西北工业大学网络设备运维配置文件和日志文件;

渗透控制中国基础设施核心设备。

TAO利用窃取到的网络设备账号口令,以“合法”身份进入中国某基础设施运营商服务网络,控制相关服务质量监控系统,窃取用户隐私数据。

据分析,TAO利用相同的武器工具组合,“合法”控制了全球不少于80个国家的电信基础设施网络。我国技术团队与欧洲和东南亚国家的合作伙伴通力协作,成功提取并固定了上述武器工具样本,并成功完成了技术分析,拟适时对外公布,协助全球共同抵御和防范美国国家安全局NSA的网络渗透攻击。

攻击过程中操作失误暴露工作路径

针对西北工业大学遭受TAO网络攻击的技术分析行动中,中国打破了一直以来美国对我国的“单向透明”优势,掌握了美国实施网络攻击的充分证据。

值得一提的是,TAO在实施网络攻击中因操作失误暴露工作路径。根据介绍, 20××年5月16日5时36分(北京时间),对西北工业大学实施网络攻击人员利用位于韩国的跳板机(IP:222.122.××.××),并使用NOPEN木马再次攻击西北工业大学。在对西北工业大学内网实施第三级渗透后试图入侵控制一台网络设备时,在运行上传PY脚本工具时出现人为失误,未修改指定参数。脚本执行后返回出错信息,信息中暴露出攻击者上网终端的工作目录和相应的文件名,从中可知木马控制端的系统环境为Linux系统,且相应目录名“/etc/autoutils”系TAO网络攻击武器工具目录的专用名称(autoutils)。

此外,技术分析还发现,美国仰仗自己强大的技术优势,针对西北工业大学的攻击窃密者都是按照美国国内工作日的时间安排进行活动的,肆无忌惮,毫不掩饰。

根据对相关网络攻击行为的大数据分析,对西北工业大学的网络攻击行动98%集中在北京时间21时至凌晨4时之间,该时段对应着美国东部时间9时至16时,属于美国国内的工作时间段。其次,美国时间的全部周六、周日时间内均未发生对西北工业大学的网络攻击行动。第三,分析美国特有的节假日,发现美国的“阵亡将士纪念日”放假3天,美国“独立日”放假1天,在这四天中攻击方没有实施任何攻击窃密行动。第四,长时间对攻击行为密切跟踪发现,在历年圣诞节期间,所有网络攻击活动都处于静默状态。

此外,在技术分析与溯源调查中,技术团队发现了一批TAO在网络入侵西北工业大学的行动中托管所用相关武器装备的服务器IP地址及所用跳板IP列表。

TAO网络攻击西北工业大学所用跳板IP列表

TAO网络攻击西北工业大学武器平台IP列表

调查报告指出,研究团队经过持续攻坚,成功锁定了TAO对西北工业大学实施网络攻击的目标节点、多级跳板、主控平台、加密隧道、攻击武器和发起攻击的原始终端,发现了攻击实施者的身份线索,并成功查明了13名攻击者的真实身份。

编辑丨汪乃馨 综合环球时报、长安街知事、北京日报、国家计算机病毒应急处理中心官网

图片丨国家计算机病毒应急处理中心官网截图、壹图网、视觉中国