【资料图】

【资料图】

在最新的网络安全观察中,Google Home 智能音箱被一名网络安全研究人员发现一个高危漏洞,该漏洞可被利用来安装后门程序并将智能音箱变成窃听设备,Google向安全研究人员提供了10万美元的漏洞赏金。

根据中国网络安全行业门户极牛网(GeekNB.com)的梳理,该漏洞允许无线附近的攻击者在设备上安装后门程序,使攻击者能够通过互联网远程向设备发送命令,访问其麦克风设备,并在受害者的局域网内发出任意 HTTP 请求。

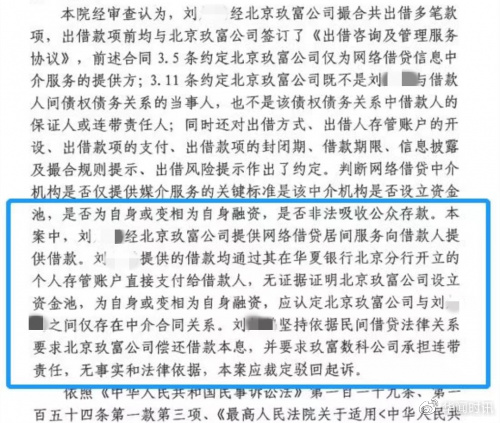

在发出此类恶意请求时,不仅可以暴露 Wi-Fi 密码,还可以让攻击者直接访问连接到同一网络的其他设备。该漏洞在2021年1月8日披露后,谷歌已于2021年4月修改了该漏洞。

该漏洞与如何利用 Google Home 软件架构将恶意的用户帐户添加到目标的家庭自动化设备中有关。

在网络安全研究人员详述的攻击链中,攻击者可以诱使个人安装恶意 Android 应用程序,该应用程序在检测到网络上的 Google Home 设备后,会发出隐秘的 HTTP 请求以链接攻击者的帐户到受害者的设备。

更进一步的是,还出现了通过发起 Wi-Fi 取消身份验证攻击以强制 Google Home 设备与网络断开连接,该设备可以进入“设置模式”并创建自己的开放WiFi网络。攻击者随后可以连接到设备的设置网络并请求设备名称、cloud_device_id 和证书等详细信息,并使用这些信息将他们的帐户链接到设备中。

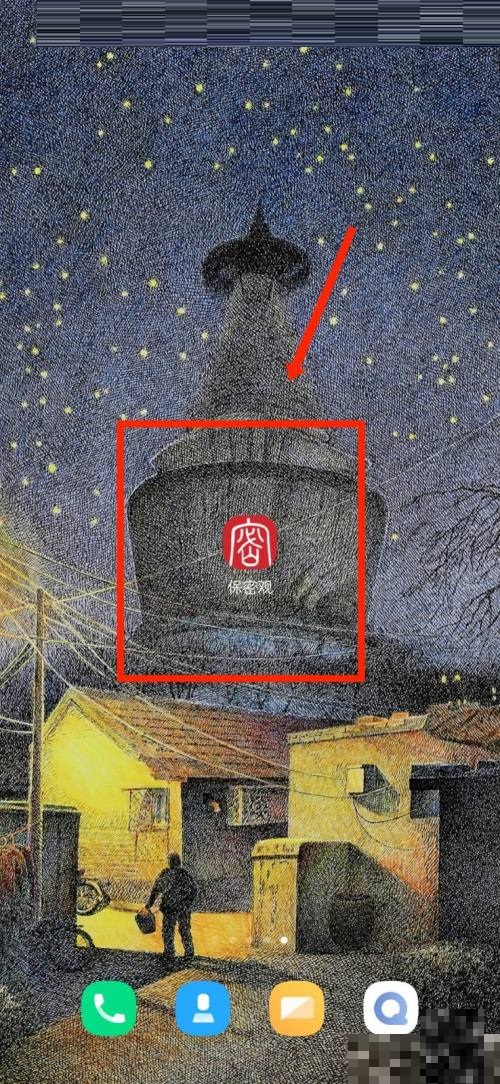

无论采用何种攻击顺序,成功的链接过程使攻击者能够利用 Google Home 例程将音量调低至零,并在任何给定时间点拨打特定电话号码,通过设备的麦克风对受害者进行窃听。

受害者可能会注意到的唯一一件事是设备的 LED 灯变成稳定的蓝色,但他们可能以为只是设备正在更新固件或其他东西,在通话期间,LED 不会像设备正在收听时那样正常闪烁,因此没有迹象表明麦克风已打开。

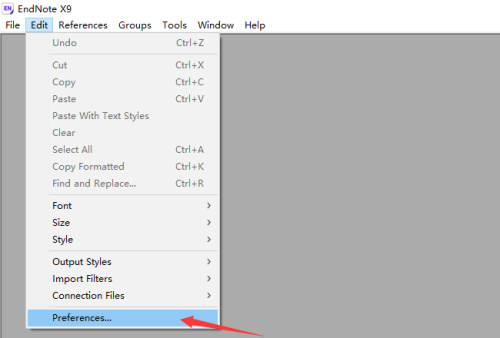

此外,攻击可以在受害者的网络中发出任意 HTTP 请求,甚至读取文件或在链接的设备上引入恶意修改,以便在设备重启后应用。Google为解决这一漏洞紧急发布了安全补丁,新增了一个基于邀请的机制,以便使用 API 链接一个谷歌账户,并通过例程禁用远程启动调用命令。