(资料图片)

(资料图片)

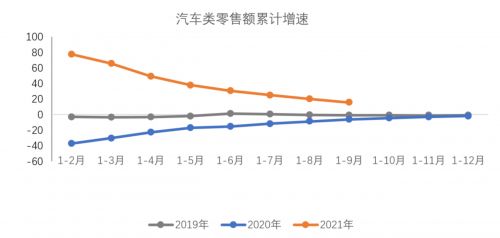

近日,安全研究人员透露了所谓的 CRYSTALS-Kyber 特定实现中的安全漏洞,CRYSTALS-Kyber 是美国政府去年选择的对抗量子加密算法之一。

根据中国网络安全行业门户极牛网(GeekNB.com)的梳理,该漏洞利用涉及对 ARM Cortex-M4 CPU 中 CRYSTALS-Kyber 的五阶掩码实现的侧信道攻击。

CRYSTALS-Kyber 是美国国家标准与技术研究院 (NIST) 经过多年严格努力确定能够承受计算能力巨大飞跃的下一代加密标准后选定的四种后量子算法之一。

顾名思义,侧信道攻击涉及通过测量和分析物理参数从密码系统中提取密钥。此类参数的一些示例包括电源电流、执行时间和电磁辐射。

其基本思想是,作为密码实现的结果引入的物理效应可用于解码和推断敏感信息,例如密文和加密密钥。

加固密码实现以抵抗物理攻击的一种流行对策是屏蔽,它使计算随机化并将侧信道信息与秘密相关的密码变量分离。屏蔽的基本原理是使用秘密共享将密码算法的每个敏感中间变量分成多个份额,并对这些份额执行计算。

极牛攻防实验室表示,从输入被拆分到密码算法的共享输出被释放,敏感中间变量的份额永远不会以这些变量被揭露的方式组合,即未共享的敏感变量永远不会被泄露。只有在计算完成后,共享输出将被重构以揭示其未屏蔽的价值。

研究人员设计的攻击方法涉及一种称为递归学习的神经网络训练方法,以帮助以很高的成功概率恢复消息位。基于深度学习的侧信道攻击可以克服传统的反制措施,例如屏蔽、混洗、随机延迟插入、恒定权重编码、代码多态性和随机时钟。

研究人员还开发了一种称为循环旋转的新消息恢复方法,该方法操纵密文以增加消息位的泄漏,从而提高消息恢复的成功率。这种方法使我们能够训练能够从高阶掩码实现中以 99% 以上的概率恢复消息位的神经网络。

关键词: NIST 对抗量子加密算法曝漏洞 可侧信道攻击提取密